大規模勒索軟體威脅警報再度響起 全球企業資安團隊嚴陣以待

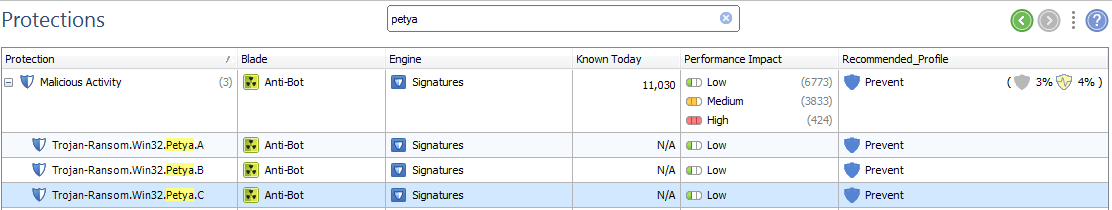

繼上個月的”WannaCry”病毒後,又有一波新型變種勒索軟體Petya攻擊以驚人速度開始蔓延全球! 在6/26開始,歐洲地區包括烏克蘭、俄羅斯、西班牙、法國、英國等地陸續傳出遭受Petya勒索軟體大量攻擊。

目前為止,包括金融、交通運輸、政府機關、電力設施等共超過2,000台電腦受害。

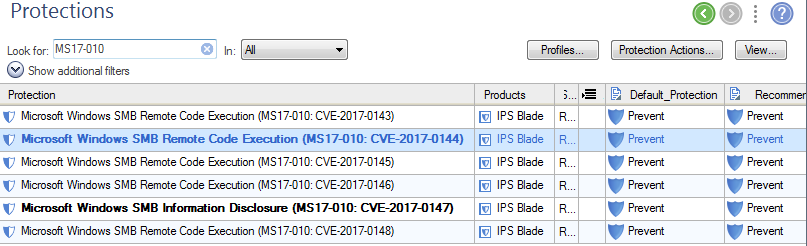

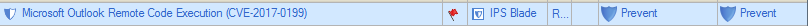

值得注意的是,Petya運用了跟WannaCry相似的手法: 透過微軟SMBv1漏洞(MS17-010)進行入侵,再透由Client漏洞(CVE-2017-0199)以蠕蟲方式擴散感染。

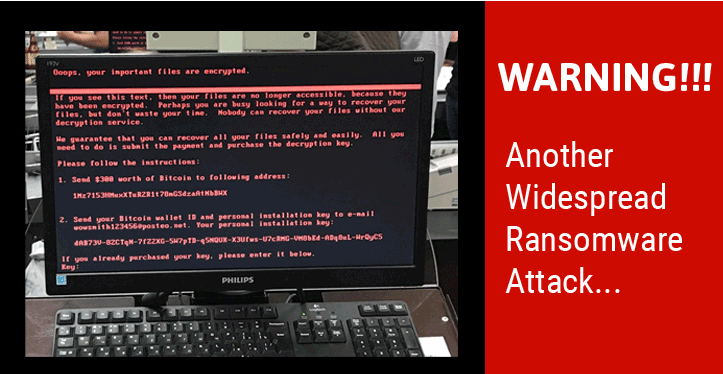

與一般勒索軟體最大的差別,在於Petya並不以加密檔案為勒索方式,而是重啟Windows並針對硬碟MFT(Master file table)與MBR(Master boot record)進行加密, 直接奪取電腦存取控制權,要求受害者支付贖金解密(等值逾300美金的比特幣,約為台幣9,100元)。  http://thehackernews.com/2017/06/petya-ransomware-attack.html http://thehackernews.com/2017/06/petya-ransomware-attack.html

根據Check Point Incident Response團隊的調查,這次感染的情況雖未如WannaCry這麼嚴重,但因仍有許多使用者未更新導致擴散速度極快, 加上且運用不同手法發動攻擊與持續發現新型變種,企業還是得繃緊神經預先做好防範準備。

同時,研究發現受害者即便支付贖款,也未必能如願解鎖電腦。

最即時的調查資訊,請參考Check Point Blog更新:

http://blog.checkpoint.com/2017/06/27/global-ransomware-attack-spreading-fast/

Check Point五大安全防護策略,企業對抗勒索軟體的最佳實踐

1) 落實資料備份與Patch更新,教育使用者資安意識

定期進行重要資料備份並即時修補漏洞,仍為降低勒索軟體危害的重要步驟。同時加強使用者教育訓練,提升資安意識與良好習慣。

2) 開啟網路入侵偵測防護,避免漏洞遭利用於入侵

啟用IPS(入侵偵測防護系統),定期更新防護特徵碼防堵安全漏洞。持續監控可疑的網路行為與攻擊,即時調整安全策略阻擋入侵事件。

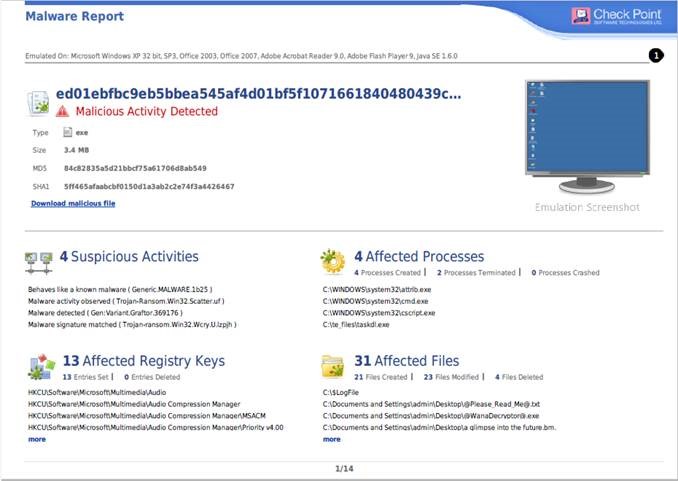

3) 運用防毒與殭屍網路防護,阻絕已知勒索軟體家族

以閘道防毒/防殭屍網路過濾惡意網站存取與病毒檔案下載,搭配最即時的雲端威脅情資更新,立即察覺勒索軟體與惡意中繼站(C&C)連線,緩解感染問題並預防擴散。

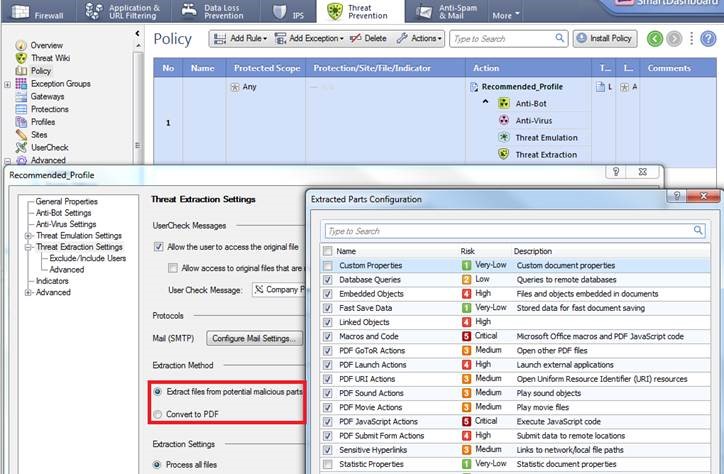

4) 導入進階威脅技術防護未知惡意程式(Unknown)

利用沙箱(Sandboxing)及防惡意程式規避的進階技術,快速準確識別並隔離新型勒索軟體威脅,並以無害化處理萃取出可疑檔案中內含高風險感染源(如巨集、超連結、Java Script等), 避免惡意程式直接進入企業環境造成進一步危害。

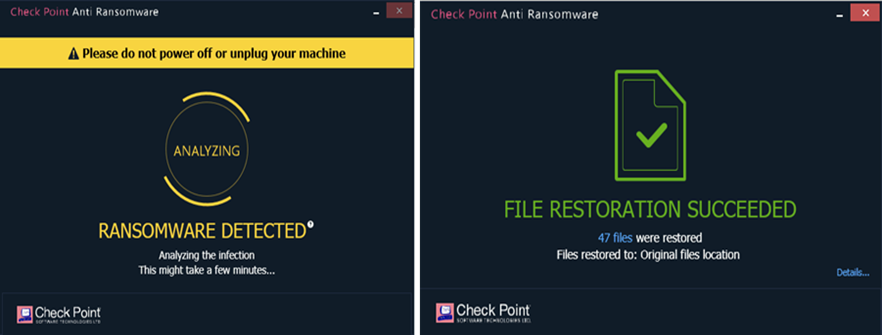

5) 安裝端點防護代理程式,避免行動使用者(Laptop)於外部網路環境遭受感染

對於筆電使用者的端點防護措施是必要的,除了防毒軟體,更建議強化存取控制與進階威脅防護,防堵來自電子郵件、網路、USB的多重突破點, 並可整合閘道防護管理,達成一致性資訊安全目標。

|